A priori, Trojan, ou Cavalo de Tróia, é um programa malicioso, que se infecta no computador como um programa legítimo. Desse modo, essa ameaça virtual entra na máquina e tem acesso a dados e senhas dos usuários, caso os mesmos não estejam usando programas de prevenção.

Para começar, é preciso entender a origem do termo, já que ele guarda o modo de funcionamento desse programa malicioso. O Cavalo de Tróia era um grande cavalo de madeira, que foi construído pelos gregos durante a Guerra de Troia. O objetivo era destruir a defesa dos inimigos por dentro.

Sendo assim, o enorme cavalo foi oferecido como forma de propor a paz. Contudo, o que os troianos não imaginavam era que dentro da peça havia vários soldados gregos armados e prontos para a luta. Desse modo, as expressões “cavalo de Tróia” e “presente de grego” passaram a ser usadas quando algo parece bom, mas, na realidade, traz prejuízos.

Como funciona o Trojan?

Inicialmente, é preciso delimitar que o Trojan não consiste em um vírus ou worm. Isso porque, o vírus infecta um arquivo, podendo auto-replicar-se. Já o worm é um tipo de malware que não precisa estar associado a outro programa para se espalhar pelo computador.

Tendo isso mente, é possível definir o Trojan como a entrega de malware. Isso porque, há vários tipos de cavalos de Tróia (confira mais abaixo). Além disso, ele simula ser um programa útil, mas esconde infecções que podem atingir o computador. A principal forma de propagação dessa ameaça é por meio de downloads feitos em páginas da internet.

De modo geral, o Trojan funciona em duas parte: servidor e cliente. Dessa maneira, o servidor do cavalo de Tróia se instala no computador alvo e fica oculto. Além disso, ele opera dentro do programa no qual foi embutido e que foi baixado devido a alguma funcionalidade.

Quando a pessoa que baixou o programa permite que o mesmo seja lido, o computador passa a ser um servidor receber ordens de roubar dados e senhas da vítima. Qualquer ferramenta pode ser um Trojan:

- Arquivos baixados diretamente da internet;

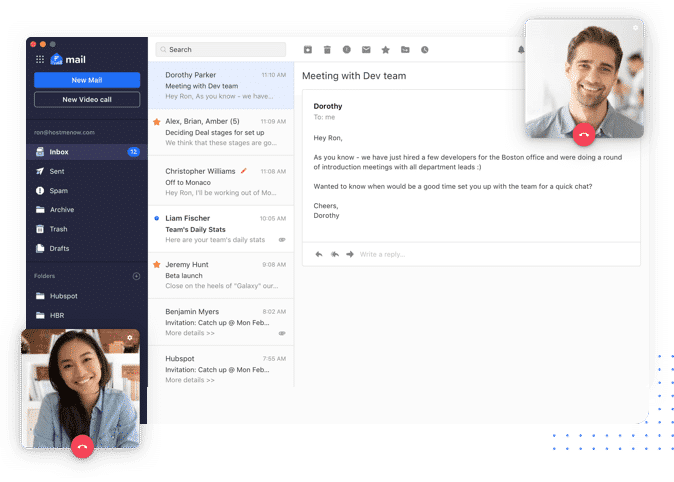

- Anexos de e-mails;

- Arquivos enviados por aplicativos e softwares de conversa;

- Links enviados para o usuário;

- Programas de gestão de fluxo de dados e atualizações

Tipos de Cavalo de Tróia

De modo geral, os Cavalos de Tróia tem o objetivo de controlar o computador da vítima e enviar informações para outra máquina. No entanto, há diversos tipos de Trojan, que são classificados conforme o dano que causam.

- Downloader: primeiramente, esse tipo de cavalo de tróia instala programas sem que o usuário execute o comando, por meio de links baixados da internet;

- Dropper: já este método instala outros arquivos maliciosos que estão embutidos no código do próprio trojan;

- Backdoor: por meio deste, o hacker consegue acesso remoto ao computador da vítima

- DoS: este método, por sua vez, consiste em instalar softwares de negação que desferem ataques na máquina da vítima;

- Destrutivo: um ataque deste pode apagar ou excluir arquivos e inclusive formatar o disco rígido, deixando o computador fora de operação;

- Clicker: esse aqui é bem conhecido. Certamente, você já clicou em um link e foi redirecionado para outra página, às vezes, suspeita;

- Proxy: instala um servidor de proxy e, desse modo, o computador hospedeiro pode ser usado para enviar spam;

- Spy: instala programas de spyware, sendo assim, é possível coletar senhas e informações sensíveis;

- Banker ou Bancos: coleta dados bancários do usuário.

Como evitar ser vítima de um Trojan

1- Cuidado com as extensões

Comumente, o Trojan entra nos computadores por meio de arquivos de extensões específicas, por isso, é bom tomar cuidado com as mesmas:

- .EXE

- .BAT

- .CMD

- .JS

- .SCR

2- Desconfie

Apesar de ser tentador, evite acessar links de sites que prometem conteúdo gratuito. Isso porque, muitas vezes, esses anúncios atrativos são utilizados para te enganar.

3- Alterar as configurações padrão do windows

Alterando as configurações padrão do Windows você vê as extensões reais dos aplicativos estejam sempre visíveis. Desse modo, você não corre o risco de clicar em um ícone semelhante, mas que esconde um Trojan.

4- Evite sites suspeitos

Seja para ler as notícias do dia, ou para fazer uma compra, opte por sites reconhecidos e que sejam seguros. Sendo assim, é mais difícil infectar seu computador.

5- Cuidado com o e-mail

Acredita-se que 90% das infecções por Trojan aconteçam por meio de e-mails. Por isso, abra apenas links de contatos seguros e tenha um programa de proteção que seja capaz de verificar seu e-mail antes de baixar os anexos.

6-Proteção

Apesar de não serem vírus, os Trojan podem ser evitados utilizando programas de anti-vírus. Isso porque, muitos desses programas são bem completos e impedem diversas invasões que podem danificar seu computador.

Fique por dentro do mundo da tecnologia no Segredos do Mundo. Aqui está uma matéria que pode te interessar: Malware, o que é? Como chega ao seu computador e como se livrar dele